Ansible

Theorie (Folien)

Einstiegsfragen

Wie viele Server verwaltet Ihr Lehrbetrieb?

Wie kontrollieren Sie…

- …welche Software auf welchen Servern installiert ist?

- …welche Dienste auf welchen Servern laufen?

- …welche Benutzer auf welchen Servern welche Berechtigungen haben?

Was ist Konfigurationsmanagement?

Die Konfiguration von Systemen wird…

- …zentral verwaltet (i.d.R. in einem Git-Repository),

- Infrastructure as Code (IaC)

- …automatisch angewendet (zeitlich oder manuell getriggert),

- …durch Änderungen mitdokumentiert.

Dank einem Konfigurationsmanagementsystem kann man…

- …lokal eine realitätsnahe Testumgebung betreiben,

- …Systeme bei Bedarf schnell neu aufsetzen.

Die Systemkonfiguration sollte aber nicht mehr manuell angepasst werden!

Was ist Ansible?

Ansible…

- …ist ein Konfigurationsmanagementsystem (Configuration Management, CM),

- …wird von Red Hat betreut,

- …ist unter der GPLv3 lizenziert,

- …ist modular aufgebaut,

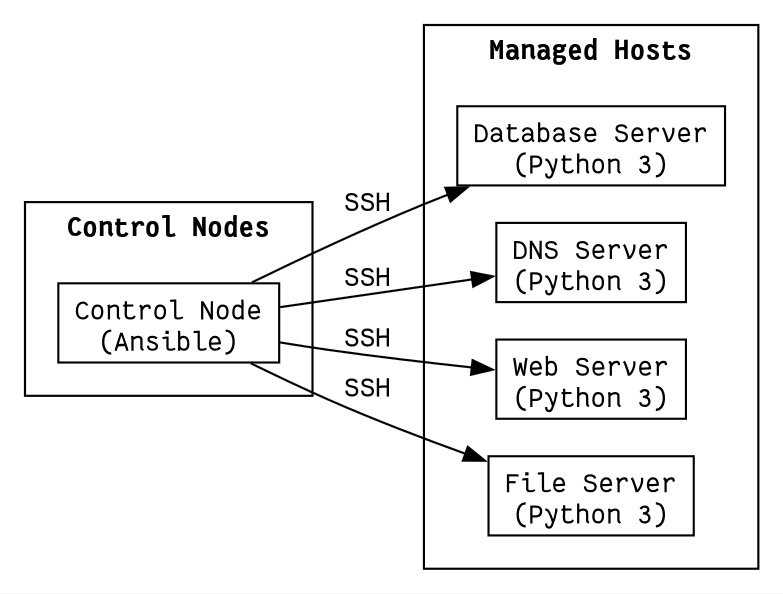

- …arbeitet agentless (erfordert SSH und Python 3 auf dem verwalteten System).

Begriffe

- Control Node: Unix-System, welches andere Systeme steuert.

- Managed Host: System, welches gesteuert wird.

- Inventory: Datei mit (gruppierter) Auflistung von Managed Hosts.

- Task: Auszuführender Konfigurationsschritt.

- z.B. Software installieren

- Role: Gruppierung von Tasks für eine bestimmte Art von System.

- z.B. Datenbankserver, Web-Server, FTP-Server

- Playbook: Sammlung sortierter Tasks/Roles zur Konfiguration eines Hosts.

Control Nodes und Managed Hosts

Idempotenz

Interessiert mich die Handlung oder der Zustand?

- imperativ: «Schliessen Sie das Fenster!»

- deklarativ: «Das Fenster soll geschlossen sein!»

if window.is_open():

window.close()Nur nötige Änderungen sollen vorgenommen werden:

- idempotent: Gleiches Ergebnis nach mehreren Ausführungen

- Mathematik: $x + 0$, $x \times 1$, $x^1$

Ansible-Tasks sind idempotent; Ansible arbeitet deklarativ.

Setup & Tools

Installation (unter Debian):

sudo apt install -y ansibleWerkzeuge:

ansible: Ausführung einzelner Taskansible-playbook: Ausführung ganzer Playbooksansible-vault: Verwaltung von Secretsansible-galaxy: Rollen verwalten

Einstiegsbeispiel (I): Playbook

Playbook (apache.yaml):

- name: Setup Apache Web Server

hosts: webservers

become: yes

become_method: sudo

remote_user: user

tasks:

- name: Install Apache 2

package:

name: apache2

state: presentEinstiegsbeispiel (II): Inventory & Ausführung

Inventory (hosts.ini):

[webservers]

localhostAusführung (Apache installieren):

ansible-playbook -i hosts.ini -c local apache.yamlEinmalige Tasks (Service neu starten):

ansible -i hosts.ini \

-m service -a "name=apache2 state=restarted" \

-b -c local webserversLiteratur

Links

- Ansible.com: Offizielle Webseite

- Get Started: Einstieg in Ansible

- Ansible Galaxy: Playbooks der Community

- Documentation: Offizielle Dokumentation

- Module Index: Modulübersicht

- YAML Syntax: Einführung in die YAML-Syntax

- Using Variables: Arbeiten mit Variablen

- Vault Guide: Schützenswerte Daten mit Ansible Vault verschlüsseln

Praxis (Übungen)

Aufgabe 0: Vorbereitung und Test

Installieren Sie Ansible:

sudo apt install -y ansibleLaden Sie sich die folgenden Dateien mit wget auf Ihre VM herunter:

Führen Sie nun das Playbook zur Installation des Apache-Webservers aus:

ansible-playbook -i hosts.ini -c local apache.yamlAufgabe 1: Eine Apache-Testseite erstellen

Erweitern Sie das Playbook apache.yaml, sodass unter

http://IP-ADRESSE eine PHP-Infoseite angezeigt wird. Hierzu

sind folgende Schritte nötig, für welche Sie den Abschnitt tasks im Playbook

erweitern:

- Installieren Sie das PHP-Paket

php8.2. - Erstellen Sie das Verzeichnis

/var/www/phpinfo, das dem Benutzer und der Gruppewww-datagehört. - Erstellen Sie eine Apache-Konfiguration

/etc/apache2/sites-available/phpinfo.conf. - Erstellen Sie eine PHP-Seite

/var/www/phpinfo/index.php. - Aktivieren Sie die PHP-Infoseite, indem Sie einen symbolischen Link von

/etc/apache2/sites-enabled/phpinfo.confauf/etc/apache2/sites-available/phpinfo.conferstellen. - Deaktivieren Sie die Debian-Infoseite, indem Sie den symbolischen Link

/etc/apache2/sites-enabled/000-default.confentfernen. - Laden Sie die Apache-Konfiguration neu.

Verwenden Sie hierzu die folgenden Ansible-Module:

packagezur Installation von PHP (analog zu Apache).filezum Erstellen von Verzeichnissen und symbolischer Links.- Beachten Sie die Parameter

stateundsrc(für symbolische Links).

- Beachten Sie die Parameter

copyzum Kopieren vorgegebener Dateien auf das Zielsystem.servicezum Verwalten von Diensten.- Der Zielzustand soll

reloadedlautet.

- Der Zielzustand soll

Tipp: Gehen Sie in einzelnen Schritten vor, d.h. erweitern Sie das Playbook nur um jeweils einen Tasks und führen Sie es anschliessend aus:

ansible-playbook -i hosts.ini -c local apache.yamlVerwenden Sie sprechende Bezeichnungen für den name der einzelnen tasks.

Da Ansible idempotent arbeitet, werden nur jeweils die noch ausstehenden Schritte durchgeführt.

Überprüfen Sie anschliessend, ob die PHP-Infoseite im Browser erscheint.

Nehmen Sie anschliessend das erweiterte Playbook apache.yaml in dieses

Repository auf.

Aufgabe 2: PHP-FPM konfigurieren

Erstellen Sie ein neues Playbook namens php-fpm.yaml, wobei Sie (bis

auf name, welchen Sie anpassen) die ersten Zeilen vom Playbook apache.yaml

verwenden können (bis zu den Tasks). Erweitern Sie das Playbook um folgende

Tasks:

- Installieren Sie die Pakete

php8.2-fpmundlibapache2-mod-fcgid. - Deaktivieren Sie das Apache-Modul

php8.2. - Aktivieren Sie das Apache-Modul

proxy_fcgi. - Aktivieren Sie die Apache-Konfiguration

php-fpm. - Laden Sie die Apache-Konfiguration neu, damit die Änderungen aktiv werden.

- Erhöhen Sie das

memory_limitin der PHP-FPM-Konfiguration/etc/php/8.2/fpm/php.inivon 128 auf 256 Megabyte. - Starten sie den PHP-FPM-Service neu, damit die Änderungen aktiv werden.

Verwenden Sie hierzu die folgenden Ansible-Module:

packagezur Installation von PHP-FPM.commandzum Deaktivieren/Aktivieren von Apache-Modulen bzw. -Konfigurationen mita2dismod,a2enconfusw.- Der

cmd-Parameter definiert den auszuführenden Befehl. - Achtung: Durch die Verwendung von

commandwird das Playbook imperativ («tue das!») und ist nicht mehr deklarativ («sorge für diesen Zustand»)! Damit das Playbook trotzdem idempotent bleibt, kann die Ausführung des Befehls mit den Parameterncreatesbzw.removesauf bestimmte Situationen beschränkt werden.- Aktivieren Sie ein Modul nur, wenn die entsprechende

*.load-Datei noch nicht im Verzeichnis/etc/apache2/mods-enabledbesteht. - Deaktivieren Sie ein Modul nur, wenn die entsprechende

*.load-Datei noch im Verzeichnis/etc/apache2/mods-enabledbesteht.

- Aktivieren Sie ein Modul nur, wenn die entsprechende

- Der

lineinfilezum Ersetzen einer einzelnen Zeile in der PHP-Konfiguration.- Der

path-Parameter gibt die zu verändernde Datei an. - Der

line-Parameter definiert die neue Zeile. - Der

regexp-Parameter definiert ein Muster (regulärer Ausdruck) für die zu ersetzende Zeile.

- Der

servicezum Neustarten bzw. Neuladen von einem systemd-Service.

Tipp: Der name-Parameter unterstützt nicht nur einen einzelnen Wert,

sondern Listen von Werten:

name:

- foo

- barKontrollieren Sie auf PHP-Infoseite zwei Sachen:

- Die

Server APIheisstFPM/FastCGIund nicht mehrApache 2.0 Handler. - Das

memory_limitbeträgt256Mund nicht mehr128M.

Nehmen Sie anschliessend das neue Playbook php-fpm.yaml in dieses Repository

auf.

Aufgabe 3: Minio in Betrieb nehmen

Erstellen Sie ein neues Playbook namens minio.yaml analog zu den beiden

vorherigen. Vor dem Abschnitt tasks soll ein neuer Abschnitt namens vars

eingefügt werden, in welchem die folgenden wiederverwendbaren Variablen

definiert werden:

vars:

minio_bin: /usr/local/bin/minio

minio_data_dir: TODO

minio_user: TODO

minio_group: TODO

minio_password: TODO

environment_file: TODO

tasks:

…Ersetzen Sie dabei den Platzhalter TODO durch die Werte, die gleich in der

Aufgabenstellung folgen. Die oben definierten Variablen können folgendermassen

verwendet werden:

# old

dest: /usr/local/bin/minio

# new

dest: '{{ minio_bin }}'Dank Variablen können die gleichen Werte sowohl im Playbook als auch in Templates verwendet werden. Dadurch können Änderungen nun zentral vorgenommen ‒ und die hartkodierten Passwörter ausgelagert werden.

Ergänzen Sie das Playbook um folgende tasks, um Minio in Betrieb zu nehmen:

- Laden Sie den Minio-Server

miniovon der Minio-Downloadseite herunter ins lokale Verzeichnis/usr/local/bin/und machen Sie die Datei ausführbar. - Erstellen Sie einen Benutzergruppe namens

miniound einen Benutzer gleichen Namens mit dem Home-Verzeichnis/home/minio. - Erstellen Sie das Minio-Datenverzeichnis

/home/minio/minio-data, welches dem Benutzerminiogehört. - Erstellen Sie eine Datei

/home/minio/environmentmit den beiden UmgebungsvariablenMINIO_ROOT_USER=minioundMINIO_ROOT_PASSWORD=topsecret. - Erstellen Sie ein systemd-Unitfile unter

/etc/systemd/system/minio.serviceauf Basis des Templatesminio.service.jinja2.

Verwenden Sie hierzu die folgenden Ansible-Module:

get_urlzum Herunterladen von Dateien von einer bestimmten Quelle (url) an einen bestimmten Ort (dest). Damitminioausführbar ist, sollte dermode-Parameter auf755gesetzt werden. Optional kann auch auf eine bestimmtechecksumgeprüft werden.groupzum Erstellen einer Benutzergruppe.userzum Erstellen eines Benutzers. Verwenden Sie die Parametercreate_home,home,group, undshell.templatezum Erstellen von Konfigurationsdateien aus Vorlagen. Geben Sie das Template alssrcund die Zieldatei mitdestan.systemd_servicezum Verwalten von systemd-Services. Setzen Siedaemon_reload: true, damit das neu erstellte Service-Unit-File nachgeladen wird. Verwenden Sie weiter die Parameterenabledundstate, um den Service (automatisch) zu starten.

Wenn Sie alles richtig gemacht haben, steht Minio unter http://IP-ADRESSE:9090 zur Verfügung.

Tipp: Schauen Sie bei Unklarheiten im systemd-Repository nach, wie wir Minio manuell in Betrieb genommen haben.

Aufgabe 4: Passwörter mit Ansible Vault verschlüsseln

Passwörter im Klartext zu speichern ist ein Sicherheitsrisiko, zumal Playbooks und Template-Dateien oftmals in einem (öffentlichen) Git-Repository zu liegen kommen. Aus diesem Grund sollten Passwörter und andere Secrets (wie z.B. Token) nur verschlüsselt abgelegt werden.

In dieser Übung soll das Minio-Passwort aus dem Playbook entfernt, durch ein stärkeres ersetzt und verschlüsselt in eine separate Datei ausgelagert werden.

Zunächst soll die Variable minio_password aus dem Playbook minio.yaml

entfernt werden. Unmittelbar nach vars soll ein Abschnitt namens vars_files

hinzugefügt werden:

vars:

…

vars_files:

- minio-secrets.yaml

tasks:

…Das Werkzeug pwgen soll installiert werden, womit sich sichere zufällige

Passwörter generieren lassen:

sudo apt install -y pwgenEin zufälliges Passwort der Länge 36 lässt sich folgendermassen generieren:

pwgen 36 1Mögliche Ausgabe:

Hie6sheim2FiefahWoo4vu7shisoozeeboka

Das Newline-Zeichen \n am Ende soll jedoch entfernt werden, da dieses nicht

mitverschlüsselt werden soll:

pwgen 36 1 | tr -d '\n'Als nächstes wird die Datei minio-secrets.yaml mit der verschlüsselten

Variablen minio_password mithilfe von ansible-vault erstellt:

pwgen 36 1 | tr -d '\n' | ansible-vault encrypt_string --stdin-name minio_password > minio-secrets.yamlEs wird ein Vault-Passwort interaktiv abgefragt, das man sich merken muss. (Mit diesem Passwort werden die Secrets bei der neuerlichen Ausführung des Playbooks entschlüsselt.)

Mit --stdin-name wird angegeben, wie die Variable heissen soll, deren Wert per

stdin mitgegeben werden soll. Die Datei minio-secrets.yaml wurde nun erstellt

und enthält ein zufälliges, verschlüsseltes Secret.

Nun soll das angepasste Playbook mit dem angepassten und ausgelagerten Passwort

ausgeführt werden, wozu zusätzlich der Parameter --ask-vault-pass angegeben

wird, damit das Passwort zum Entschlüsseln der verwendeten Secrets interaktiv

eingegeben werden kann:

ansible-playbook -i hosts.ini -c local --ask-vault-pass minio.yamlDas neue Passwort sollte jetzt in /home/minio/environment gesetzt sein und

unter http://IP-ADRESSE:9090 verwendet werden können.

Die Datei minio-secrets.yaml kann nun ins Repository aufgenommen werden.